Consultorías Seguridad de la Información y Ciberseguridad

1. Postura de seguridad de la información y ciberseguridad.

Este servicio evalúa la postura de seguridad de la información y ciberseguridad de la empresa, a fin de producir un informe que revele las brechas que tiene el cliente frente a un estándar de seguridad como el ISO27001 o la NIST

La identificación de brechas te permitirá trazar un plan priorizado de acuerdo a tus necesidades y tus recursos para fortalecerse en Seguridad de la Información y Ciberseguridad.

Contamos con planes a la medida de tus necesidades.

Identifica

Identificar el perfil actual y nivel de madurez de Seguridad en cuanto al CMMI.

Planeación

Desarrollar planes de acción a corto y largo plazo y un Roadmap de Seguridad

2. Evaluación Tecnológica de Seguridad y Redes

Este servicio permite evaluar puntualmente la tecnología que se tiene implementada desde una óptica operativa y de seguridad, de modo que se tenga en perspectiva que la mejora atenderá al negocio incluyendo seguridad.

Fortalece y evalúa

Fortalecer su plataforma y evaluar la posible implementación de un Plan de Recuperación de Datos (Disaster Recovery).

Soporte

Determinar la mejor alternativa de Soporte para su Infraestructura TI,, sin afectar su OPEX y manteniendo los niveles de eficiencia.

Protección

Verificar el estado de la protección integral de la información crítica y sensible.

3. Clasificación de la Información

Te asesoramos y podemos efectuar la clasificación de la información de tu empresa. Este es un proceso orientado a evalúar los datos y toda la información que tiene una organización e identificar el nivel de protección que requiere cada uno de dicha información.

La clasificación de la información es importante para trazar planes de protección y se realiza en función de: La criticidad, Susceptibilidad a divulgación o modificación no autorizada, Requisitos legales, Su valor para la empresa, entre otros.

4 . Capacitación y Concientización

Brindamos capacitación a distintos niveles de la organización, focalizando los temas de acuerdo al grupo objetivo al cual se dirige dicha capacitación. Sabemos que una adecuada orientación y concientización en los temas de Seguridad de la información, Ciberseguridad, así como en los temas de Continuidad del Negocio y en general de la gestión del riesgo, permite a la empresa reducir significativamente las pérdidas operacionales

5. Implantación SGSI.

Brindamos el servicio de implementación del Sistema de Gestión de Seguridad de la Información y Ciberseguridad (SGSIC) de acuerdo a la necesidad de la empresa u organización. Nuestro expertis, cuenta con diversas estrategias que facilitan la implementación considerando el tamaño y la disponibilidad de los recursos.

Aún cuando parezca que la implementación de un SGSIC sólo es aplicable a entidades y empresas grandes, en la actualidad; la pequeña empresa viene adoptando esta buena práctica por proteger sus activos y como un medio de prevenir el impacto adverso que podría representar no atender esta necesidad en un mundo globalizado, virtualizado e integrado.

6. Cumplimiento PCI.

Te guiamos y asesoramos en el cumplimiento del estándar de la industria de pagos (PCI). Especialmente en la implementación de los controles exigibles por dicha norma.

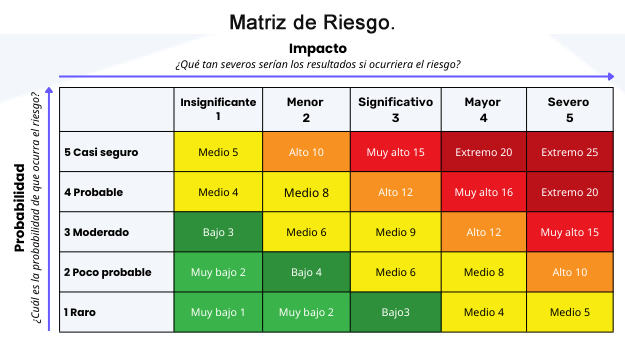

7. Análisis de Riesgos

Realizamos procesos de análisis de riesgos especializado, tanto para proyectos, productos y/o servicios relacionados con tecnología de la información, como para productos de negocios de las empresas u organización y aquellos relacionados a las iniciativas y la Transformación Digital.

8. Evaluación de Ciberseguridad

Efectuamos evaluación de los riesgos de Ciberseguridad, basados tanto en la normativa como desde una perspectiva práctica y considerando el objetivo y tamaño de la empresa u organización.

La evaluación de Ciberseguridad le permitirá conocer al cliente la brecha identificada, de manera que le permita trazar sus planes de acción de acuerdo con la prioridad y disponibilidad de recursos

9. Evaluación de cumplimiento de seguridad de la información IS0 27001

Aplicamos evaluación para medir el grado de cumplimiento de la norma de Seguridad de la Información. Esto ayuda en gran medida a las organizaciones para focalizar la entrega de recursos de acuerdo con la criticidad de los procesos y los activos de información que se deben salvaguardar

10. Evaluación de Hardening

Evaluamos la configuración de los activos, sistemas operativos y/o software, en comparación con los estándares reconocidos internacionalmente (CIS Benchmark) y consideramos las buenas prácticas.

11. Ethical Hacking

A través del servicio de ethical hacking buscamos identificar y corregir vulnerabilidades en los sistemas informáticos para protegerlos de ataques maliciosos y por tanto fortalecer dichos sistemas.

12. Análisis de Vulnerabilidades

Con el servicio de análisis de vulnerabilidades, lo que se busca es identificar y evaluar las debilidades de seguridad de una red o sistema informático. El principal objetivo es prevenir tempranamente que los atacantes puedan aprovechar estas vulnerabilidades, buscando las Fallas, Brechas de seguridad, Puntos de entrada inseguros, Errores de configuración, Exploits, entre otros.

13. Penetration Test

El servicio de prueba de penetración, está orientado a simular y/o experimentar un ataque a un sistema para evaluar la fortaleza de su seguridad. Esta es una forma de identificar las vulnerabilidades que podrían ser explotadas por atacantes de forma más real.

14. Análisis Forense

El servicio de análisis forense combina un conjunto de técnicas que permiten obtener información de los soportes o medios electrónicos sin llegar a alterar su estado original. Se utiliza para investigar y resolver crímenes cibernéticos, incidentes de seguridad, fraudes, entre otros y el propósito es preservar la evidencia para ser considerada en eventuales procesos legales para demostrar precisamente el crimen cibernético.

15. Análisis de Código Fuente

16. Evaluación de Redes Inalámbricas

A través de este servicio se efectúa una evaluación de la señal de redes inalámbricas, se revisa la seguridad y rendimiento para corroborar que esté aplicando buenas prácticas para la configuración de los equipos y que las posibles fallas en la configuración, no representen vulnerabilidad de seguridad para la empresa u organización.